Криптографија

Оваа статија можеби бара дополнително внимание за да ги исполни стандардите за квалитет на Википедија. Ве молиме подобрете ја оваа статија ако можете. |

Криптографија (или криптологија) потекнува од грчкиот јазик (од зборовите скриено и напишано) и претставува практикување и учење на техники за сигурна комуникација во присусво на трета страна (наречена непријател). Поопшто тоа е правење и анализирање протоколи кои го надминуваат влијанието на непријателот и кое е во врска со различни аспекти на информациска сигурност како што се доверливост на податоци, интегритет на податоци и автентикација. Модерната криптографија вклучува делови од математиката, компјутерската наука и електронското инжинерство. Примена на криптографијата има во кредитните картички, компјутерските лозинки и електронската трговија. Криптографијата пред модерната ера беше речиси синоним со енкрипцијата, трансформација на информација од јасна форма во нешто што на прв поглед нема значење. Испраќачот дозволува пораката да може да биде декриптирана и поради тоа да избегне несакани личности да можат да ја прочитаат. Од првата светска војна и доаѓањето на копмјутерите методите кои се користат во криптологијата станаа сè повеќе комплексни и нивната примена стана широко распространета. Модерната криптографија има силен научен пристап и дизајнира криптографски алгоритми кои е тешко да се погодат, правејќи ги тие алгоритми тешки за пробивање од страна на непријателот. Теоретски е можно да се пробие таков систем, но е неизводливо да се изведе во пракса. Заради тоа тие програми се сигурни дека не може во реално време да се пресметаат. Постојат теоретски докажани системи дека не можат да се пробијат како што е one time pad, но овој систем не може да се искористи во пракса. Криптографската технологија покрена голем број на правни прашања. Во Велика Британија дополнувањата во Регулативата за истражување 2000 побарува осомничениот криминалец да го предаде криптографскиот клуч ако тоа се побара од властите инаку корисникот може да се соочи со тужба. Electronic Frontier Foundation е вклучена во случај на врховниот суд на САД кој ќе утврди дека побарувањето на криптографскиот клуч од страна на осомничените е неуставно. EFF тврди дека тоа е прекршување на правото да не инкриминираш себеси дадено во петтиот амандман.[1]

Терминологија[уреди | уреди извор]

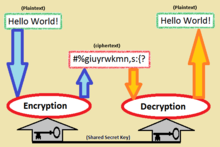

До модерното време криптографијата се поврзуваше само со енкрипција кое е процес на претворање на обична информација во неразбирлива глупост. Декрипција е обратното, со други зборови од неразбилива глупост да се добие разбирлива информација. Шифрувач е пар од алгоритми кои создаваат енкрипција и обратна декрипција. По детално шифрувачот е конторлиран од алгоритамот и во секоја истанца користи клуч. Тој е таен параметар за размена на пораки со специфична содржина. Криптосистемот е подредена листа од обичен текст, краен шифриран текст, конечен број на можни клулеви и алгоритмите за енкрипција и декрипција кој кореспондираат на одреден клуч. Клучевите се важни бидејќи шифрувачите без променливи клучеви лесно можат да бидат пробиени само со знаење на шифрираниот текст и затоа се безкорисни за повеќето цели. Во историјата, шифрувалите често биле користени дирекно за енкрипција и декрипција без дополнителни процедури како што се автентикација или проверка на интегритетот. Во неформална употреба терминал код често значи било кој метод на енкрипција или за прикривање на значењето. Сепак во криптографијата код има повеќе специфилни значења. Тоа значи замена на дел од обичен текст со кодиран збор. Кодовите веќе не се користат во посериозната криптоградија освен за работи како што се ознаки, бидејќи правилно избран шифрувач е попрактичен и посигурен отколку недобриот код и истотакаподобро приспособен за компјутерите. Криптоанализа е термин кој се користи за учење на методи за добивање на значењето за добивање на криптирани информации без пристап до клучот на пример учење како да пробиеш алгоритам за криптирање или негова имплементација. Термините криптографија и криптологија се мешаат на англиски додека други го користат зборот криптографија се однесува на користење криптографски техники и криптологија се однесува на комбинирано учење на криптографија и криптоанализа. Англискиот е пофлексибилен отколку неколку други јазици во кој криптологија секогаш се користи во втората смисла од погоре. Во англиската Wikipedia генерално терминот се користи за целото поле е криптографија. Студирање на карктеристиките на јазиците имаат употреба во криптографијата на пример честота на податоци, комбинација на букви, унверзални шаблони итн, е наречено криптолингвистика.

Историја на криптографијата и криптоанализа[уреди | уреди извор]

Предмодерното време криптографијата се занимаваше со доверливост на пораките замена од разбирлива форма во неразбирлива и враќање наназад, прикажување во неразбирлива форма на пресретнвуачите кој немаат дополнително знаење. Енкрипцијата се користи да осигура тајност во комуникациите како што се тие на шпионите воениводачи и дипломатот, во претходните декади полето на криптографијата се прошири надвор од загриженоста за доверливост и вклучува и техники за проверка на интегритетот на пораките, идентификација на индетитетот на пракачот и примачот, дигитални потписи, интерактивни докази и безбедно сметање мегу другите.

Класична криптографија[уреди | уреди извор]

Најраните форми на тајно пишување побарувале повеќе од обично пенкало и харитија, бидејќи повеќето луѓе не знаеле да читаат. Пописмените или писмените противници имале потреба од вистинска криптографија. Основен класичен тип на шифрувач е шифрувач со замена на местата кој го менува редот на буквите во пораката или шифрувачот со замнеа кој систематски замеува букви или групи од букви со други букви или група од букви. Едноставна верзија од двата шифрувачи никогаш не нудела многу доверливост против противниците. Ран шифрувач со замена бил Цезеровиот шифрувач во кој секоја буква од обичниот текст се замената со друга буква на точно опредлен број позоции одејќи нанапред во азбуката. Suetonius известен дека Цезар користел поместување од три позиции за да комуницира со неговите генерали. Atbash е пример на привите еврејски шифрувачи. Првпат криптографијата се користела во врежан шифриран текст на камен во Египет 1900 години п.н.е. но можеби ова се правело за забава на посмените набљудувачи отколку начин на прикривање на информации. Криптографијата е препорачана во кама стура за начин љубовниците да комуницираат без да бидат откриени. Античките грци имале шифрувачи на пример кружен заменувач на букви. Стенографија е создадена во античките времиња. Ран пример од Herodotus прекривање на порака така што ставал тетоважа на избричена глава на роб и потоа оставено да му порасне косата. Друг Грчки метод е измислен од Polybius Square познат како квадратот на Полибиус. Моредерни примери од стенографијата вклучуваат користење на невидливо мастило, микроточки и дигитални холограми на прикриени информации. Шифрираниот текст добиен од антички шифрувачи и некој модерни шифрувачи секогаш откриваат статистички информации за обичниот текст кои често можат да бидат искористени за пробивање. Откако била откриена анализата на честоти на букви најверојатно од арабскиот математичат Al-Kindi во 9 век, скоро сите шифрувачи станаа полесни за пробивање од страна на секој поинформиран напагач. Античките шифрувачи уште се популарни денеска како загатки. Al-Kindi напишал книга за криптографијата насловена Risalah fi Istikhraj al-Mu'amma во која ги опишал првите техники за криптоанализа. Во суштина сите шифрувачи останале ранливи на криптоанализата која користела анализа на честотата сè до развивањето на полиалфабетскиот шифрувач најверојатно од Leon Battista Alberti околу 1467 година иако има некој индикации дека веќе бил познат на Al-Kindi. Иновацијата на Alberti било користено од ралични шифрувачи за ралични делов од пораките. Тој наверојатно ја измислил првата автоматкса направа за шифрирање, тркало кој имплементирал делумно реализација на неговиот изум. Шифривувачот на Вижионер за криптирање користи клучен збор кој ги конролира заментите на буквите во зависност која буква од клучот се користи. Во средината на 19 век Charles Babbage покажал дека е ранлив на испитувањето на Касиски но било објавено 10 години подоцна од Friedrich Kasiski. Иако анализата на честота е моќна и општа техника против повеќе шифрувачи, енкрипцијата уште била делотворна во пракса многу криптоаналитичари не биле свесни за техниката. Развивање порака без користење анализа на честота во суштина побарува знаење за користениот шифрувач и моќеби клучот кој се користи, и со тоа правејќи ги шпионажата, подкупот, провалата итн. Попривлечни пристапи за криптографски не информираните. Конечно во 19 век општо било познато дека тајноста на шифрувачките алгоритми не практична заштита на сигурноста на пораките, подоцна било откриено дека во секоја добра криптографска шема треба да остане сигурна дури и ако непријателот потполно го знае алгоритмот за шифрирање. Безбедноста од клучот кој се користи треба да биде доволно за добар шифрувач да остане безбеден кога е напднат. Овој основен принцип бил објавен во 1883 година од Aguste Kerckhoffs и генерално наречен Kerckhoffs's Principle алтернативна и поотворена повторно бил објавен од Claude Shannon, пронаогачот на теоријата на информации и основните на теоријата од криптографијата. Различни физички направи и помош биле користени со шифрувачите. Еден од првите бил scytale од Стара Грција, прачка наводно користена од Спартанците како помош на шифрувачот со замена на местата. Во средниот век биле измислени други помошни уреди како што се решеткастите шифрувачи, кој исто биле користени за стенографија. Со пронаогањето на полиалфабетски шифрувачи дојдоа и пософистицирани помошни уреди како што се шифрувачкиот диск на Alberti шемата tabula recta на Johannes Trithemius и multi-cylinder на Thomas Jefferson. Многу механички направи за енкрипција и декрипција биле пронајдени во почетокот на 20 век. И неколку патентирани мегу нив ротор-машината вклучувајќи ја и Енигма машината користена од германската влада и војска од доцните 20 ти и за време на втората светска војна. Шифрувачите имплементирани од подобрите машини доведоа значително зголемување на тешкотиите на крипто аналитичаирите по првата светска војна.

Компјутерска ера[уреди | уреди извор]

Развивање на дигиталните компјутери и електрониката по втората светска војна ги направи возможни по комплексните шифрувачи. Исто така компјутерите овозможија енкрипција на податоци од било кој тип претставени во бинарна форма, за разлика од класичните шифрувачи кој криптираа само напишан текст, ова беше ново и значајно. Користењето на компјутерите ја истисна лингвистилката криптографија и шифрувачите и криптоанализата. Повеќе компјутерски шифрувачи можат да бидат карактеризирани по нивната операција на секвенца од бинарни битови за разлика од класичните и механичките шеми кој општо работеа со традиционални карактери. Сепак, модерните шифрувачи отидоа понапред од криптоанализата, типичен случај е користење на квалитетни шифрувачи е многу ефикасен (брзи и побаруваат малку ресурси како што се меморија и процесор), додека разбивањето побарува многу повеќе напор кој побарув, додека разбивањето побарува многу повеќе напор кој побарув, додека разбивањето побарува многу повеќе напор кој побарува многу повеќе напор, и многу повеќе од класичните шифрувачи правеки ги крипто аналитичарите не ефикасни и не практични.

Академските истражувања во криптографијата се релативно нови, почнати се во средината на 1970-те години. Персоналот на IBM дизајнирал алгоритам кој станал федерален стандард за енкрипција на податоци. Whitfield Diffie и Martin Hellman го објавиле нивниот алгоритам со клучеви и RSA алгоритмот беше објавен во колумната на Martin Gardner. Од тогаш криптографијата стана широко користена алатка во комуникациите, компјутерските мрежи и општо во компјутерската безбеност. Некој модерни криптографкси техники можат да ги зачуваат нивните клучеви тајни ако одредени математички проблеми се нерешливи како што се факторизација на броеви, или дискретни логаритамски проблеми, па така постојат длабоки врски со апстракнита математика. Не постојат вистински докази дека криптографските техники се сигурни во најдобар случај постојат докази дека некој техники се сигурни ако некој компјутерски проблем е тежок да се реши кој се претопоставува дека можат да се искористат во пракса. Свесни за историјата на криптографијата, криптографските алгоритми и системи мораат с ериозно да ги разгледаат достигнувањата кои може да се постигнат во иднината при нивната изработка. Континуираното зголемување на компутерската процесорска моќ го зголеми досегот на brute force нападите со тоа кога се одредува големина на клучот таа цело време се зголемува. Потенцијалните ефекти од quantum computing веќе се земаат во обзир од страна на некои дизајнери на криптографски системи.

До раниот 20 век криптографијата беше главно засегната со лингвистички и лексикографски шеми. Откако тоа се смени криптографијата користи математика вклучувајќи делови од теорија на информации, комплексни пресметувања, статистика, комбинаторика, абстрактна алгебра, теорија на броеви и конечна математика. Криптографијата е инжинерство, но необично е тоа што се справува со активна, интелигентна и злонамерна опозиција, другиот дел од инжинерството се занимава со неутрални природни сили. Исто така има истражување кое ја проучува врската помеѓу криптографијата и квантната физика.

Модерна Криптографија[уреди | уреди извор]

Во модерната област на криптографијата таа може да се подели во неколку области на студии. Тука ќе ги дискутираме поглавните, погледнете ги насловите во криптографија за повеќе.

Криптографија со симетричен клуч[уреди | уреди извор]

Криптографија со симетричен клуч се однесува на енкрипциски методи во кои и испраќачот и примачот делат исто копче (или поретко, каде нивните клучеви се различни, но повразни со лесно пресметлив начин). Овој вид на енкрипција беше единствен јавно познат сè до јуни 1976.

Криптографиските шифри со симетричен клуч се спроведуваат или како блок-шифри или како поток-шифри. Блок од шифри претставува влез на блокови во чист текст, што е спротивно од поединечни карактери. Поток шифрите ја користат формата на влез. Стандардот за енкрипција на податоци (DES) и унапрадениот енкриптиран стандард (AES) се дизајнирани со блок шифри кои биле дизајнирани криптографски стандарди од страната на владата на Соединетите Држави (иако дизајнот на DES беше повлечен кога веќе AES беше прифатен). И покрај забелешките за официјален стандард DES (посебно неговита докажана и посигурна triple-DES варијанта) се покажа како доста популарна. Ја користеа голем број на апликации од ATM енкрипцијата за e-mail приватност и безбеден пристап. Многу други блок шифрирани беа дизајнирани и пуштени во употреба со значителни варијации во квалитетот. Многу од нив се целосно пропаднати како што е FEAL.

Поток шифрите, во споредба со „блок“ типот создаваат произволно долги потоци со клучни материјали, кои се комбинират со текстот бит по бит или карактер по карактер, нешто како еднократна рампа. Во поток шифрите, излезниот поток се создава врза база на скриена внатрешна состојба која се менува како што оперира шифрата. Внатрешната состојба е првично поставена со користење на материјалот од тајниот клуч. RC4 е нашироко користен поток од шифри; погледни категирија: Поток шифри. Блок шифрите може да бидат користени како поток шифри; погледни Блок шифри начини и операции.

Криптографските хаш функции се трет тип на криптографски алгоритми. Земаат пораки од било која должина како влез, а за излез даваат кратки и со фиксни должини кои може да бидат користени за (на пример) дигитален потпис. Со добри хаш функции, напаѓачот не може да најде две пораки за да го направи истиот хаш. MD4 е функција долго користена, која веќе не е во употреба; MD5, посилна варијанта од MD4, е исто така многу користен но во пракса не заживеал. Националнта агенција за безбедност на Соединетите Држави развија серија безбедносни алгоритми MD5 како хаш функции: SHA-0 беше некомплетен алгоритам којшто придонесе за пропаст на агенцијата; SHA-1 е широкот распореден и посигурен од MD5, но криптоаналитичарите идентификуваа напад над него; Фамилијата SHA-2 ја надополнува SHA-1, но не е сè уште широко распространета, и авторитетните стандарди на Соединетите Држави сметаа дека е „разумно“ од безбедносна гледна точка да се развие нов стандард за „значително да се подобри робустноста на NIST севкупното раководство за хаш алгоритми.“ Така, натпреварот за дизајн на хеш функција е во тек и треба да одбере нови U.S национални стандарди, за да се нарече SHA-3, до 2012. Порака за проверка на кодови (MAC) се омилени криптографски функции, со исклчок на тоа дека тајниот клуч може да биде користен за авторизирање на хаш вредноста по приемот.

Криптографија со јавен клуч[уреди | уреди извор]

Криптосистемите со симетричен клуч користат ист клуч и за криптирање и за декриптирање пораки, но една порака или групи од пораки можат да имаат различни клучеви. Значителен недостаток на симетричните шифрувачи е менанџирањето со клучот неопходно за да се користат сигурно. Секој различен пар на кој комуницира треба да размени различен клуч а подоцна и шифриран текст. Потребниот број на различни клучеви е еднаков на квадратот на членовите на мрежата, што многу брзо побарува комплексни шеми за администратирање на клучевите за да се зачуваат правилно и тајно. Тежината да се размени сигурно тајниот клуч помеѓу две страни кои комуницираат кога не постои сигурен канал меѓу нив во реалниот свет е како проблемот со кокошката и јајцето.

Во 1976 во документ Whitfield Diffie и Martin Hellman ја објавија идејата за криптографија со јавен клуч во која се користат два различни, но математички поврзани клучеви наречени јавен клуч и таен клуч. Системот со јавен клуч е конструиран така што пресметката на тајниот клуч е многу тешко да се пресмета од јавниот клуч дури и користејќи компјутери да биде потребно многу време да се пресмета. Затоа двата клуча се генерираат тајно како меѓусебно поврзан пар. Историчарот David Kahn ја опшал криптографијата со јавен клуч како најреволуционерен концепт во областа после повеќе знаковната замена која се појавила во ренесансата. Во криптосистемите со јавен клуч, јавниот клуч може слободно да се објави, додека јавниот клуч останува таен и го знае тој за кого се наменети пораките. Јавниот клуч се користи за криптирање,а тајниот за декриптирање. Diffie и Hellman покажаа дека е можна криптографијата со јавен клуч објавувајчи го протоколот Diffie–Hellman за размена на клучеви.

Во 1978 Ronald Rivest, Adi Shamir, и Len Adleman го измислија RSA криптосистемот, друг криптосистем со јавен клуч. Во 1997 јавно стана познато дека криптографијата со асиметричен клуч(јавен клуч) ја измислил James H. Ellis од GCHQ, британска разузнавачка организација и дека во раните 1970-ти RSA и Diffie–Hellman алгоритмите биле претходно развиени. RSA и Diffie–Hellman алгоритмите се први јавно познати јаки алгоритми за криптирање со јавен клуч кои биле масовно користени. Други криптосистеми се Cramer–Shoup, ElGammal и различни техники се елиптични криви.

Како додаток на криптирањето, криптографијата со јавен клуч може да се искористи и за да се имплементираат шеми за дигитални потписи. Дигитален потпис потсетува на обичен потпис, и двата имаат одлика дека тој што се потпишува е лесно да ги направи, но е тешко да се фалсификуваат. Дигиталните потписи исто така можат да бидат постојано поставени на содржината на содржината на пораката, не може да биде преместен од една порака на друга секој обид ќе може да се открие. Во шемите за дигитални потписи има два алгоритми, еден за потпишување, во кој тајниот клуч се користи за да се потпише пораката, и другиот за верификација во кој јавнот клуч кој одговара на тајниот и пораката се користат за да се провери валидноста на потписот. RSA и DSA се најпознати шеми за дигитален потпис. Дигиталните потписи се важни во оперирањето на инфраструктури со јавен клуч и многу шеми за сигурност на мрежи. Алгоритмите за јавен клуч најчесто се засновани на комплицираноста за пресметување на тешки проблеми често од теорија на броеви. На пример тежината на RSA е да се реши проблем за факторизирање на цели броеви, додека за Diffie–Hellman и DSA треба да се реши дискретен логаритамски проблем. Неодамна криптографита со елиптични криви се разви така што сигурноста се заснова на теорија на броеви која вклучува елиптични криви. Заради тежината на основните проблеми повеќето алгоритми со јавен клуч вклучуваат операции како што се множење по модул и пресметување број на некој експонент кои побаруваат повеќе време за да се пресметаат отколку техниките кои се користат во повечето блоковски шифрувачи особено кај клучеви со постојана големина. Криптосистемите со јавен клуч често се хибридни криптосистеми во кои брз и јак алоритам за симетрична криптографија се корити за криптирање на пораката, додека соодветниот симетричен клуч е пратен со пораката тој е криптиран со алгоритам со јавен клуч. Исто така често се користат хибридни шеми за дигитален потпис, во која криптографска хаш функција прво се пресметува, а потоа се потпишува само резултатот од хаш функцијата.

Криптоанализа[уреди | уреди извор]

Цел на криптоанализата е да најде слабост во криптографските шеми и со тоа да се овозможи измена или прикривање. Честа заблуда е дека секој криптосистем може да биде пробиен. Claude Shannon покажал дека one-time pad шифрувачот не може да биде пробиен под услов клучот да биде избран целосно случајно, никогаш да не биде користен повеќе од еднаш, да се чува тајно од сите можни напаѓачи и да биде еднаков или подолг од должината на пораката. Повеќето шифрувачи освен one-time pad можат да бидат пробиени ако се располага со доволно пресметувачка моќ со brute force нападот, но пресметувачката моќ која е потребна може да биде експоненционално зависна од големината на клучот. Во некои случаи делотворно сигурност може да се постигне ако е докажано дека трудот кој е потребен за да се разбие пораката е далеку над можностите на било кој напаѓач. Ова значи дека треба да биде докажано дека не постои ефикасен метод за да се пробие шифрувачот. Бидејќи не е најден таков доказ one-time pad е единствениот шифрувач кој е теоретски докажан.

Има повеќе различни криптоаналистичарски напади, и тие можат да се класифицираат на неколку начини. Често разликата се прави во тоа што напаѓачот знае. Во нападот со шифриран текст криптоаналитичарот има пристап само до шифрираниот текст. Во нападот познат нешифриран текст напаѓачот ги знае и шифрираниот текст и изворниот текст. Во нападот избран познат нешифриран текст криптоаналитичарот може да избере нешифриран текст и да го открие шифрираниот текст. Последен е нападот одбран шифриран текст во овој напад криптоаналитичарот одбира шифриран текст и го наоѓа нешифрираниот текст.

Криптоанализата на шифрувачите со симетричен клуч вклучува напади на блоковски и проточни шифрувачи кои се поефикасни отколку напад на совршен шифрувач. На пример brute force напад на DES побарува еден познат нешифриран текст и 255 обиди обидувајќи се со приближно половина за да се постигне погодок каде шансите се подобри отколку тоа да биде пронајден клучот кој се бара. Линеарен напад на DES побарува 243 познат нешифриран текст и 243 DES операции што подобрување на brute force нападот. Алгоритмите со јавен клуч се засноваат на проблеми при пресметување на различни проблеми. Најпозат од нив е факторизација на цели броеви, но и дискретниот логаритамски проблем е доста познат. Многу криптоанализи на јавен клуч земаат во обзир бројчени алгоритми за решавање на овие проблеми за пресметување. Најдобриот алгоритам за решавање на дискретниот логаритамски проблем заснован на елиптична крива побарува многу повеќе време отколку најдобриот алгоритам за факторизација на цели броеви за проблеми со приближно еднаква големина. Затоа за да се добие еднакво ниво на тежина на пробивање техниките засновани на факторизирање користат поголеми клучеви отколку техниките со елиптични криви. Затоа криптосистемите засновани на елиптични криви станаа толку популарни учте од нивното измислување во средината на 1990-тите години.

Додека чистата криптоанализа ја користи слабоста на алгоритмите, други напади на криптосистеми се засноваат на користење алгоритми на вистински направи и се викаат side-channel напади. Ако криптоаналитичарот има пристап до тоа колку време на направати и треба да криптира број од текст или да даде информација за погрешен карактер од PIN код може да го искористи временскиот напад за го пробие шифрувачот кој е отпорен на криптоанализа. Напаѓачот може да ги проучува должината и формата на пораките да извлече корисни информации, ова е познато како анализа на сообраќајот. Лошо управување со криптосистем како на пример дозволување кратки клучеви ќе го напрви секој систем ранлив без обзир на другите негови јаки страни. И социјалното инженерство и другите напади против личноста која управува со криптосистемот или со пораките може да биде еден од најпродуктивните напади.

Криптографски примитиви[уреди | уреди извор]

Голем дел од теоријата во криптографијата се занимава со криптографски примитиви, алгоритми со основни криптографски својства и нивните релации со други криптографски проблеми. Покомплицираните криптографски алати се направини врз основа на основните примитиви. Овие примитиви обезбедуваат основни својства кои се користат да се направат покомплексни алатки како што се криптосистемите и криптографските протоколи кои гарантираат високо ниво на сигурност. Разликата помеѓу криптографските примитиви и криптосистемите е дискутабилна. RSA некогаш се смета за примитива а некогаш за криптосистем.

Криптосистеми[уреди | уреди извор]

Една или повеќе криптографски примитиви се користат за да се направи покомплексен алгоритам, наречен криптосистем. Криптосистемите се дизајнирани да обезбедат одредени функционалности додека гарантираат одредени сигурносни својства.Криптосистемите користат од основните криптографски примитиви да ги поддржат сигурносните својства на системот. Бидејќи разграничувањето помеѓу криптографските примитиви и криптосистемите е дискутабилна, софистициран криптоситем може да биде изведен како комбинација од повеќе едноставни криптосистеми. Во многу случаи криптосистемите се единствената комуникација помеѓу две или повеќе страни, или во однос на временски заштитени податоци. Некои широко распостранети криптосистеми вклучуваат RSA енкрипција, Schnorr потписи, ElGammal енкрипција итн. Покомплексни криптосистеми се електронски кеш, signcryption системи и други. Некои потеоретски криптосистеми системи со интерактивен доказ, системи за споделување на тајни и други. До неодамна, сигурносните својства на криптосистемите беа демонстрирани користејќи се емпириски техники или користејќи ад хок расудување. Неодамна се воспостави формална техника за да се воспостави сигурност во криптосистемите. Таа техника се вика докажана сигурност. Идејата на докажаната сигурност е даде докази за тешкоста на пресметувањето на за да се компромитира некој аспект од сигурноста на криптосистемите.

Правни поуки[уреди | уреди извор]

Забрани[уреди | уреди извор]

Криптографијата одамна била од интерес за собирање разузнавачки информации за спроведување на законот .Тајнате комуникации може да бидат кривични, па дури и предавнички . Поради олеснувањето на приватноста, криптографијата е исто така од значителен интерес за поддржувачите на граѓанските права. Соодветно на тоа, постои историја на контроверзни правни прашања околу криптографијата, особено доаѓањето на евтини компјутери направи широк пристап до висок квалитет на криптографијата колку што е можно.

Во некои земји, дури и домашната употреба на криптографијата е, или била ограничена. До 1999 година, Франција значително ја ограничила употребата на криптографијата во земјата, иако таа има олабавено многу од овие. Во Кина , пак, сè уште е потребна лиценца за да се користи криптографијата. Многу земји имаат строги ограничувања за употребата на криптографијата. Меѓу порестриктивни се законите во Белорусија , Казахстан, Монголија , Пакистан , Сингапур , Тунис , и Виетнам.

Во САД , криптографијата е легална за домашна употреба, но има многу конфликт околу правните прашања поврзани со криптографија. Едно особено важно прашање е извозот на криптографијата и криптографскиот софтвер и хардвер. Веројатно поради важноста на криптоаналзата во втората светска војна и очекувањето дека криптографијата ќе продолжи да биде важна за националната безбедност, многу западни влади, во одреден момент, строго го регулирале извозот на криптографијата. По Втората светска војна, било нелегално во САД да ја продава или дистрибуира технологија за енкрипција во странство, всушност, енкрипција била прогласена како помошна воена опрема и била ставена на листата за воена опрема на САД. До развојот на персоналениот компјутер , алгоритмите со асиметрични клуч (т.е., техники со јавен клуч), и интернетот , ова не бело особено проблематично.Сепак, како што интернетот растел и компјутерите станаа широко достапни, техниките за енкрипција со голем квалитет станале познати во целиот свет. Како резултат на тоа, контролите на извозот почнале да се гледаат како пречка за трговијата и за истражувањето.

Контроли на извозот[уреди | уреди извор]

Во 1990-тите, имало неколку предизвици во прописите за криптографијата во извоз на САД. Вклучени биле програмата на Филип Зимерман - "Pretty Good Privacy" (PGP), објавена во САД, заедно со својот изворен код, и го најде својот пат кон интернетот во јуни 1991 година. По жалбата на RSA безбедност (тогаш наречени RSA безбедност на податоците, Inc, или RSADSI), против Зимерман е извршена кривична истрага од страна на царинската служба и ФБИ за неколку години. Сепак, никогаш не била поднесена пријава.[3][4] Исто така, Даниел Бернштајн, а потоа дипломиран студент на Беркли, донел тужба против американската влада предизвикувајќи некои аспекти на ограничувања врз основа на слободата на говорот. Во 1995 година случајот Бернштајн против САД на крајот резултирал со одлуката донесена во 1999 година со што бил заштитен печатениот изворен код за криптографски алгоритми и системи, како слобода на говорот од страна на устав на САД.[5] Во 1996 година, триесет и девет земји го потпишале Васенаар договорот, договор за контрола на оружјето, кој се занимавал со извоз на оружје и "двојна употреба" на технологии како што е криптографија. Договорот предвидува дека употребата на криптографијата со кратки клучните должини (56-битна за симетрична енкрипција, 512-битен за RSA) повеќе нема да биде под контрола на извозот. Извозот на криптографија од САД сега е многу помалку строго регулиран отколку во минатото, како последица на голем одмор во 2000 година; веќе не постојат многу строги ограничувања во однос на клучните димензии во американскот извозот на софтвер за масовниот пазар. Денес во пракса, од олабавувањето на извозните ограничувања во САД, и затоа што скоро секој личен сметач поврзан на интернет, секаде во светот, ги вклучува прелистувачи со американски изворен код, како што се Firefox или Internet Explorer, и скоро секој интернет корисник во целиот свет има пристап до квалитетна криптографија (на пример, кога се користат доволно долги клучеви со правилно работење и unsubverted софтвер, итн) во нивните прелистувачи; примери се Transport Layer Security или SSL. Mozilla Thunderbird и Microsoft Outlook. E-mail клиент програми на сличен начин може да се поврзат со IMAP или POP опслужувачи преку TLS, и може да испраќаат и примаат електронска пошта шифрирана со S / MIME . Многу интернет корисници не сфаќаат дека нивниот основен апликативен софтвер содржи такви криптосистеми . Овие прелистувачи и е-мејл програми се толку присутни така што дури и владите чија намера е да ја регулираат цивилна употреба на криптографијата, генерално, не ја нашле, својата практика за да се направи многу за да се контролира дистрибуцијата или употребата на криптографијата на овој квалитет, па дури и кога таквите закони се во сила, такво спроведување е често невозможно.

Вметнување на NSA[уреди | уреди извор]

Другo спорно прашање поврзанo со криптографија во САД е влијанието на Националната агенција за безбедност на шифра развој и политика. NSA беше измешан со дизајнот на DES за време на развојот во IBM и беше разгледуван од страна на Националните Буреау Стандарди како можни Федерални Стандарди за криптографија.[6] DES was designed to be resistant to differential cryptanalysis,[7] DES беше дизајниран да биде отпорен на различни криптоанализи, моќни и генерални криптоаналитички техники познати за NSA и IBM, тоа стана јавно познато кога беше реоткриен во доцните 1980-тите. Според Стивен Леви, IBM реоткри различни криптоанализи, но ја задржа бараната тајна техника на NSA. Оваа техника стана јавно позната само кога Бихам и Шамир ре-реоткри и објави неколку години подоцна. Целата афера ја илустрира тежината на определување на ресурсите и знаењето кои еден напаѓач би мозел да ги има.

Друга инстанца од вклучувањето на NSA беше аферата со Клипер чип во 1993, енкриптиран микрочип беше наменет да биде дело од Капстон криптографија за контрола на иницијативата. Клипер беше доста критикуван од страна на криптограферите од две причини. Шифрата алгоритам беше (шифрата беше наречена Скипџек, која беше откриена во 1998 долго после истекувањето на иницијативана на Клипер). Тајните шифри предизвикаат загриженост дека NSA намерно има напревено слаби шифри со цел да им помогне на своите разузнавачки напори. Целата иницијатива беше критикувана врз основа на нападот на принципите на Керкхоф, каде шемата вклучува специјален escrow key кој го поседувала владата за спроведување на силите на законот, пример за прислушување.

Управување со дигитални права[уреди | уреди извор]

Криптографијата е центарот за управување со дигитални права, (DRM) група техники за технолошко контролирање за користење на материјали со авторски права, беа нашироко имплементирани и распоредени по налог на некои цопстевници на авторски права. Во 1998, американскиот претседател Бил Клинтон го потпишал Digital Millennium Copyright Act (DMCA), кои го сметаат за крминал секое дистрибуирање, и употреба на криптоаналитички техники и технологии (сега познати или подоцна откриени); Поточно они екои би можеле да се користат за да се избегне DRM технолошките шеми. Ова имаше забележително влијание врз криптографската истражувачка заедница додека не се направи некој аргумент какобило кое криптоаналистичко истражување би било прекршено или би можело да го прекрши DMCA. Слични статути биле донесени оттогаш во неколку земји и региони, вклучувајќи ја и импментацијата на директивата на авторски права во ЕУ. Слични рестрикции се повикуваат со договори кои ги потпишувале членови на Светската организација за интелектуална сопственост. Во Министерството за правда во САД и FBI не се спроведуваше DMCA така ригорозоно како претходно, но законот сепак остана контраверзен. Нил Фергусон, голем почитувач на криптографијата и истражувач, јавно изјавил дека нема да објави некое негово истражување на Интел бидејќи се плаши да не го гони DCMA.Алан Кох (долговреме на второ место во развојот на Линукс) и професорот Едвард Фелтен (и некои студенти на Принстон) се сретнале со проблеми поврзани со законот. Димитри Скуларов од Русија беше уапсен за време на посетата на US, и затворен 5 месеци во очекување на судски процес за наводно прекршување на DMCA поради неговата работа во Русија, каде што се било легално. Во 2007, криптографските клучеви одговорни за содржината на Blu- ray и HD DVD биле одкриени и објавени на интернет. Во двата слуцаја MPAA пратила многубројни DMCA известувања, при што имало масивни интернет реакции предизвикани од влијанието на таквите известувања за фер употрееба и слобода на говорот.

Разгледај[уреди | уреди извор]

- Books on cryptography

- Category:Cryptographers

- Cryptography laws in different nations

- Encyclopedia of Cryptography and Security

- Intypedia

- List of important publications in cryptography

- List of multiple discoveries (see "RSA")

- List of unsolved problems in computer science

- Outline of cryptography

- Steganography

Наводи[уреди | уреди извор]

- ↑ Leyden, John (2011-07-13). „US court test for rights not to hand over crypto keys“. Theregister.co.uk. Посетено на 2012-01-28.

- ↑ Грешка во наводот: Погрешна ознака

<ref>; нема зададено текст за наводите по имеkahnbook. - ↑ "Case Closed on Zimmermann PGP Investigation", press note from the IEEE.

- ↑ Levy, Steven (2001). Crypto: How the Code Rebels Beat the Government—Saving Privacy in the Digital Age. Penguin Books. стр. 56. ISBN 0-14-024432-8. OCLC 244148644 48066852 48846639 Проверете ја вредноста

|oclc=(help). - ↑ Bernstein v USDOJ, 9th Circuit court of appeals decision.

- ↑ "The Data Encryption Standard (DES)" from Bruce Schneier's CryptoGram newsletter, June 15, 2000

- ↑ Coppersmith, D. (1994). „The Data Encryption Standard (DES) and its strength against attacks“. IBM Journal of Research and Development. 38 (3): 243. doi:10.1147/rd.383.0243. Архивирано од изворникот (PDF) на 2016-03-04. Посетено на 2012-02-24.

Корисна литература[уреди | уреди извор]

- Becket, B (1988). Introduction to Cryptology. Blackwell Scientific Publications. ISBN 0-632-01836-4. OCLC 16832704. Excellent coverage of many classical ciphers and cryptography concepts and of the "modern" DES and RSA systems.

- Cryptography and Mathematics by Bernhard Esslinger, 200 pages, part of the free open-source package CrypTool, PDF download Архивирано на 15 декември 2011 г.. CyrpTool is the most widespread e-learning program about cryptography and cryptanalysis, open source.

- In Code: A Mathematical Journey by Sarah Flannery (with David Flannery). Popular account of Sarah's award-winning project on public-key cryptography, co-written with her father.

- James Gannon, Stealing Secrets, Telling Lies: How Spies and Codebreakers Helped Shape the Twentieth Century, Washington, D.C., Brassey's, 2001, ISBN 1-57488-367-4.

- Oded Goldreich, Foundations of Cryptography, in two volumes, Cambridge University Press, 2001 and 2004.

- Introduction to Modern Cryptography by Jonathan Katz and Yehuda Lindell.

- Alvin's Secret Code by Clifford B. Hicks (children's novel that introduces some basic cryptography and cryptanalysis).

- Ibrahim A. Al-Kadi, "The Origins of Cryptology: the Arab Contributions," Cryptologia, vol. 16, no. 2 (April 1992), pp. 97–126.

- Handbook of Applied Cryptography by A. J. Menezes, P. C. van Oorschot, and S. A. Vanstone CRC Press, (PDF download available), somewhat more mathematical than Schneier's Applied Cryptography.

- Christof Paar Архивирано на 9 јули 2006 г., Jan Pelzl, Understanding Cryptography, A Textbook for Students and Practitioners. Архивирано на 31 октомври 2020 г. Springer, 2009. (Slides, online cryptography lectures and other information are available on the companion web site.) Very accessible introduction to practical cryptography for non-mathematicians.

- Introduction to Modern Cryptography by Phillip Rogaway and Mihir Bellare, a mathematical introduction to theoretical cryptography including reduction-based security proofs. PDF download.

- Johann-Christoph Woltag, 'Coded Communications (Encryption)' in Rüdiger Wolfrum (ed) Max Planck Encyclopedia of Public International Law (Oxford University Press 2009). *„Max Planck Encyclopedia of Public International Law“., giving an overview of international law issues regarding cryptography.

- Jonathan Arbib & John Dwyer, Discrete Mathematics for Cryptography, 1st Edition ISBN 978-1-907934-01-8.

Надворешни врски[уреди | уреди извор]

| Видете криптографија во Викиречник, слободниот речник. |

| „Криптографија“ на Ризницата ? |

- Free on-line course in cryptography Архивирано на 31 октомври 2020 г. by Christof Paar, two semesters in English and German (click on "On-line course"), site also contains a comprehensive set of cryptography slides

- Cryptography on In Our Time at the BBC. (listen now)

- DNA computing and cryptology: the future for Basel in Switzerland? Архивирано на 28 август 2008 г.

- Crypto Glossary and Dictionary of Technical Cryptography

- Attack/Prevention Архивирано на 30 октомври 2009 г. Resource for Cryptography Whitepapers, Tools, Videos, and Podcasts.

- Handbook of Applied Cryptography by A. J. Menezes, P. C. van Oorschot, and S. A. Vanstone (PDF download available), somewhat more mathematical than Schneier's book.

- NSA's CryptoKids Архивирано на 5 март 2006 г..

- Overview and Applications of Cryptology by the CrypTool Team; PDF; 3.8 MB—July 2008

- RSA Laboratories' frequently asked questions about today's cryptography Архивирано на 5 декември 2006 г.

- sci.crypt mini-FAQ

- GCHQ: Britain's Most Secret Intelligence Agency Архивирано на 10 август 2011 г.

- A Course in Cryptography by Raphael Pass and Abhi Shelat. A complete course in cryptography offered at Cornell in the form of lecture notes.

Предлошка:Hidden messages Предлошка:Intelligence cycle management Предлошка:Portal:Mathematics/Featured article template